1.安全漏洞防护

•auto.reboot.enable=true

当系统不可用时是否开启自动重启功能,值为true表示开启自动重启功能,值为false表示不开启自动重启功能,默认为true。

•CSRF.check=false

用于判断是否校验CSRF跨站请求攻击,默认为false,设置为true后,会校验请求的referer请求头是否以CSRF.white.list中配置的url开始。

•CSRF.white.list=

设置CSRF的白名单,如果请求消息的referer请求头在设置的名单外,则认为是CSRF攻击,默认为空,配置CSRF.check=true后,需要把服务器或其他信任网站的的地址加入该白名单(如http://localhost:8070/),多个地址之间用英文字符逗号隔开。

•CSRF.token.check=false

设置CSRF token校验,默认为false,配置为true后所有请求均会带上token信息。

•x-frame-options.check=false

•x-frame-options.uri=

通过x-frame-options.check来作为开关,是否在header添加x-frame-options,如果x-frame-options.uri为空,则将x-frame-options设置为SAMEORIGIN,如果x-frame-options.uri不为空,则配置为对应的uri。x-frame-options.uri默认为空。

•need.check.xss=true

用于判断是否校验XSS跨站脚本攻击,默认为false,设置为true后,会校验字符串是否为xss攻击,配置后能提高产品安全性。

•cache.request.status=true

默认为true,设置为true时防止一个请求被执行两次:1、通过session确定是否为同一个请求,2、时间戳,同一个用户的同一个时间点的请求只允许执行一次。

•prevent.use.xml.dtds=true

设置为true后防止xml注入

•login.method.post=false

是否限制登录请求方法只允许POST,为true时只运行POST请求登录,默认为false,在允许POST请求登录的同时也允许GET请求登录。

•secure.check.cfs=false

设置js是否防止frame嵌入,设置为true后,非同源不能嵌入iframe

•security.constraint.http.methods=GET,POST,HEAD,PUT

http请求默认允许的方法,默认允许GET、POST、HEAD、PUT。

•user.name.min.character.size=2

用户名最小字符长度,默认为2。

•user.name.max.character.size=32

用户名最大字符长度,默认为32。

•url.white.list=

网页组件和portal里网页组件的白名单,如果要访问news.qq.com和map.qq.com,需要配2个,用英文分号分隔,不支持通配符。不配置时,默认允许当前BI网址。

•secure.check.strict=false

默认为false,配置为true时:

管理员修改密码(口令)之后的第一次登录, 强制提示修改密码(口令);

无法授权到具体用户 。

•secure.code.enable=true

新增参数控制文本组件中的富文本是以文本显示,true为富文本,false为文本,默认为true。

•check.end.uri=

控制访问的URL后缀,默认为空,可以访问任意后缀URL

•user.upload.interval.min=500

控制文件上传的最短间隔时间,单位为ms,默认为500。

•file.upload.maxsize=256

控制报告中图片组件,上传文件的大小不能超过这个值,单位为兆(M),默认为256。

•name.max.character.size=100

限制系统中的资源名称字符数最大值,默认值100。

•xss.notcheck.params=

配置不检测xss的参数,比如报告路径中用户不希望更改的特殊符号。默认为空,即对所有敏感字符都禁止提交。

2.安全模块配置

•secure.admin.pass=g5

默认的admin的密码(口令),默认值为g5,会随安装包中输入的管理员密码(口令)而改变。

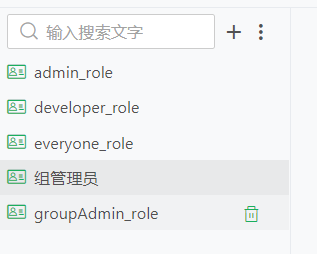

•secure.admin.role=admin_role

•secure.group.admin.role=groupAdmin_role

•secure.developer.role=developer_role

•secure.everyone.role=everyone_role

在角色管理页面中额外显示系统默认角色,以配置的属性为角色名称(实际权限为默认角色权限:admin_role、groupAdmin_role、developer_role、everyone_role),默认不额外显示。

➢示例:

1)当用户需要更改groupAdmin_role的名称,首先配置secure.group.admin.role=组管理员并重启服务;

2)重启服务后打开认证授权,原来的groupAdmin_role角色更名为组管理员(不可删除),并出现不具有实际功能的groupAdmin_role角色(原有groupAdmin_role角色的用户关联到此角色,可删除)。

3)删除此配置后,组管理员更名回groupAdmin_role,并出现可删除的无实际功能的组管理员角色,原有组管理员角色的用户关联到这个角色。

•secure.developer.quotas=50

开发者角色占系统资源的份额,默认为50。

•FSAuthenticationLimit=2000

用户量大,提升编辑保存用户的性能,建议配置为最大用户数的一半,默认为2000。

•useGTreeGrid2=false

用户量大,改为true,提升编辑保存用户的性能,默认为false。

•prompt.weak.pwd=true

当为true 时,若密码(口令)强度不符合密码(口令)策略要求,登录时会弹出提示,false不会弹出,默认为true。

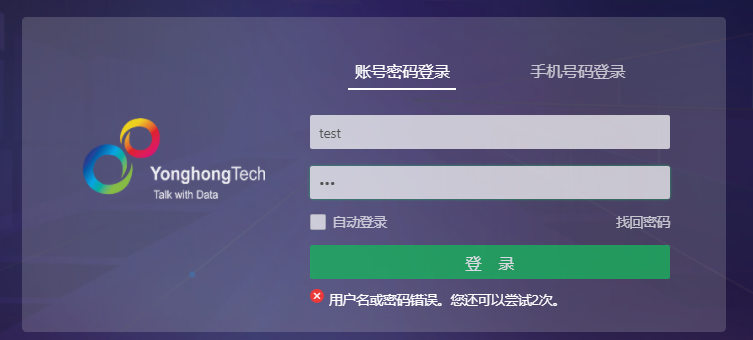

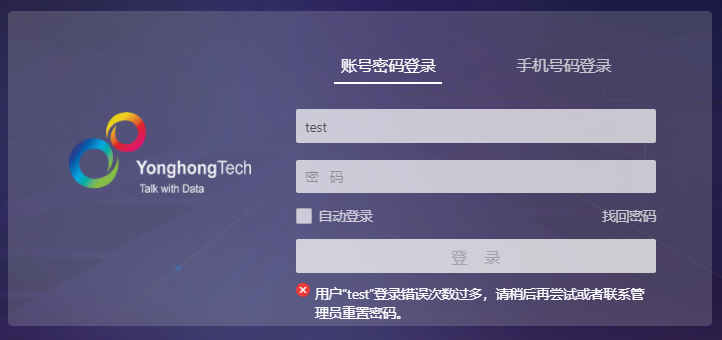

•login.lock.time=15

•login.attempt.times=5

在短时间内连续登录错误的次数超出限定次数后,再次登录账户将会被锁定,默认为15分钟内5次。

•secure.access.check.strict=false

是否自动扩展权限,默认值是false,扩展。设置为true不自动扩展(如果query没有权限,报告有权限,打开报告会报错。组合查询同理)。

•secure.fs.userAttribute.path=userAttribute

用户自定义属性的存储文件名,默认存在secure目录下。

•secure.db.action=false

默认值为false,当设置为true时,可以在界面中对报告操作权限进行配置。

•async.serial.permissions=true

权限系列化的时候是否走异步;默认值:true:异步处理;false,不走异步。

•login.page.expire.time=60000

登录页面停留超时配置,单位为毫秒(ms),默认为1分钟。

•editor.force.write.permission=true

没有写权限只有读权限能否在编辑报告中看到报告,默认值是true,行为和当前产品一样,如果配置成false。那么只要有读权限,编辑报告都可以看到。

•support.reset.pwd=true

是否显示重置密码(口令),true显示,false不显示,默认显示。

•admin.login.ip.white.list=

允许admin登录的IP白名单,即:就只允许admin在这个ip的电脑上登录,其他电脑上无法登录。 可以配置多个IP,中间用逗号分隔。如果不配置,表示不限制IP,所有电脑都可以访问。

•userlogin.sso=false

为true时限制同一个用户只允许登录一个终端,不同浏览器也只能登录一个。在别的浏览器或终端登录的用户自动会把原本登录的用户踢掉。默认为false。

•show.autologin=true

登录界面自动登录复选框是否显示,true显示,false不显示,默认显示。

•secure.user.pass.pbkdf2=false

设置为true后,密码(口令)以pbkdf2加密算法进行加密,设置为false则不对密码(口令)进行pbkdf2加密,默认为true。

•ldap.pageresult.critical=true

默认true;false:ldap同步拉取数据时可以不分页; true:ldap同步拉取数据时分页处理。

•ldap.group.synchronize=true

默认为true

true表示:存量同步时,当ldap中用户的组和产品中用户的组不同,同步后会按照ldap中的组显示;

false表示:存量同步时,当ldap中用户的组和产品中用户的组不同,同步后会按照产品中的组显示。

•ldap.ou.separate=true

openldap:当设置为true时,同步用户时把用户的父节点(不包括dc)作为分组同步到产品;当设置为false时,将dn对应路径下的内容全部同步到产品根目录。

AD域:当设置为true时,将dc也作为分组同步到根目录;当设置为false时,将dn对应路径下的内容全部同步到产品根目录。

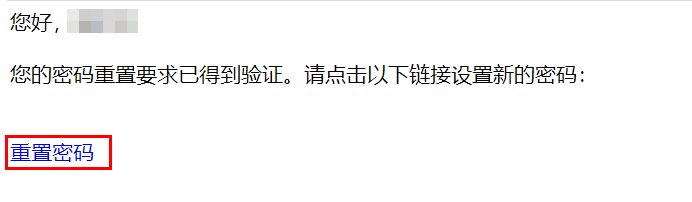

•user.password.modify.email=true

默认为true,true表示管理员修改用户密码(口令)会发送邮件。邮件样式可在系统设置>邮件配置中进行配置。

•password.security.check=false

默认为false,修改用户密码(口令)是否需要输入登录用户的密码(口令);false:不需要输入。true:需要输入。

•max.db.icon.num=1000

默认为1000。编辑用户权限时,控制资源列表显示的资源数量。

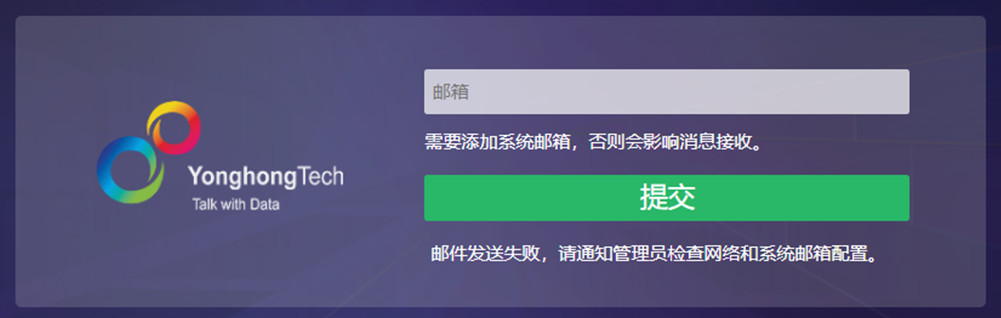

•email.force.fill=true

控制用户邮箱是否必填,属性的默认值为true,邮箱为必填项,如果将属性改为false,邮箱可以为空。配置为true时,没有邮箱的用户登录后会提示:

➢注意:此属性为true,admin用户的邮箱为空也不会强制要求填写。

•reset.userInfo.link.timeout=1800000

发送到邮箱的重置密码(口令)链接的失效时间,单位毫秒,默认超过半小时失效

•user.password.encryption=DEFAULT

用户可以配置为自定义的实现类完全限定类名,主管用户密码(口令)加密,加密方式需要用户自定义,需要进行不可逆加密算法切换的情况,配置形式:A#B,A为产品原有加密方式,B为用户自定义加密方式,配置后重启环境生效(配置加密方式后,admin无论是否绑定邮箱,加密变更后首次登录,不能使用产品默密码(口令)g5登录,只能使用bi里的配置参数(secure.admin.pass=xxx)密码(口令)进行登录,该密码(口令)只针对admin生效,对绑定admin_role角色的用户及其它用户不生效,使用此密码(口令)登录后,提示强制修改密码(口令))。

•dbsource.password. encryption=DEFAULT

用户可以配置为自定义的实现类完全限定类名,主管数据源加密,配置形式:A#B或者B,A为产品原有加密方式,B为用户自定义加密方式,加密方式需要用户自定义,配置后重启环境生效。

•mail.password.encryption=DEFAULT

用户可以配置为自定义的实现类完全限定类名,主管邮箱加密,配置形式:A#B或者B,A为产品原有加密方式,B为用户自定义加密方式,加密方式需要用户自定义,配置后重启环境生效。

•db.filesystem.encryption=DEFAULT

用户可以配置为自定义的实现类完全限定类名,主管数据库系统加密,默认为Hash加密,加密方式需要用户自定义,配置后重启环境生效(配置于db.properties)中,配置形式必须为:A#B,A为产品原有加密方式,B为用户自定义加密方式,数据库系统使用。

•user.edit.strict=false

配置为true后,管理员不可修改用户的邮箱和密码(口令),也不可批量导入导出用户,默认为false。

•secure.minimum.use.period=180000

密码(口令)修改最短间隔,单位毫秒(ms),默认在3分钟内不能第二次修改密码(口令)。

•secure.maximum.use.period=36500

配置后可以设定密码(口令)最长使用期限,单位天,默认最长使用期限为100年。

•secure.history.num=2

历史比较密码(口令)数,修改密码(口令)时不能与之前的第X(配置值)个密码(口令)重复,默认为不能和前两个密码(口令)重复。

•secure.pass.expired.tip.days=10

密码(口令)到期提前提醒天数。当密码(口令)设置最长使用期限时,提前第X天进行提醒,默认提前10天提醒。建议配置值小于secure.maximum.use.period。

•permission.asset.author.hide=false

是否隐藏【管理系统>认证授权】下的授权编辑标签页,默认不隐藏。

•log.username.encrypt=false

日志中打印的用户敏感信息是否进行匿名化处理,默认值为false时不进行匿名化,true时进行匿名化。