角色列表分为两部分,一是顶端的工具栏,二是分组列表。

通过角色列表一方面可以浏览产品中的角色,一方面可以通过特定的操作来实现一些针对角色的增删改查。

1. 可执行的操作

1.1 工具栏操作

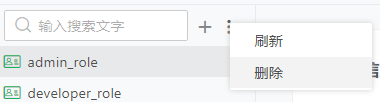

可在管理列表顶部的工具栏执行的操作具体有:搜索角色,添加角色,刷新,删除角色。

1.2 列表操作

![]()

光标悬浮单个角色:删除角色。

2. 操作说明

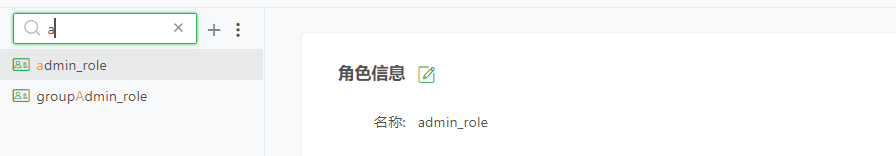

用户可以在搜索框中输入任意字符,快速找到角色列表中名称与输入字符匹配的角色。

如果当前选中的角色不存在在新的搜索结果列表中时,会默认选中新列表的第一个角色,并将右侧面板切换;

如果当前选中的角色存在在新的搜索结果列表中时,会保持原本选中的状态。

刷新角色列表。

可以在单个角色上点击删除图标删除改角色,也可以在工具栏上点击【更多>删除】删除所有选中的角色。

3.内置角色

admin_role、groupAdmin_role 、 developer_role、everyone_role、auditAdmin_role、securityAdmin_role、systemAdmin_role是产品中内置的七种角色,在角色列表中内置的角色会置顶显示。这七个角色无法删除和修改名称。

内置角色说明如下:

角色名 |

说明 |

|---|---|

admin_role |

具备 admin_role 角色的用户相当于超级管理员,具备所有资源和操作的权限。但本身权限级别低于超级管理员,无法对超级管理员的信息和权限进行操作。 ➢注意:存在属性admin.permission.strict,默认为false,当配置为true时会隐藏admin用户及admin_role角色并令相关的用户失去相应权限,并在授权编辑中隐藏掉所有管理系统操作。 |

groupAdmin_role |

具备 groupAdmin_role 的用户相当于组管理员,或子/分公司管理员。具备此角色的用户可以访问“ 认证授权 ”界面来进行用户、组、角色编辑和授权编辑。此用户可以访问其管理范围内的组和用户,以及她/他具备的角色,也可以新建角色。通过具有 admin_role 的用户来授权她/他具有哪些资源和操作的权限,她/他可以将这些资源和操作授权给管理范围里的成员和她/他创建的角色。 管理权限的配置方式请参考修改用户-修改用户管理范围。 |

auditAdmin_role |

auditAdmin_role默认具有日志管理、监控预警、系统检查权限。 |

securityAdmin_role |

securityAdmin_role默认具有授权管理、密码策略配置权限,管理范围为全部用户,默认具有全资源操作(除了管理系统操作)的授权权限。 |

systemAdmin_role |

systemAdmin_role默认具有系统设置、企业应用配置、应用管理、人员管理、数据库管理、资源部署、任务管理、地图配置、移动端目录权限,管理范围为全部用户,默认可见和可启停编辑全部调度任务。 |

developer_role |

当某个用户占用了大部分的系统资源时,可能导致系统响应较慢,给其他用户访问系统造成不便,为此引入了 developer_role 角色,来限制单个用户使用系统资源的上限。通常将 developer_role 分配给制作报告的用户,因为在制作报告阶段,报告本身还处于变动和不稳定状态,相关制作人员操作比较随意,系统会自动限制该角色人员的资源使用比例,最大程度地保障业务人员对其他系统资源的访问。 |

everyone_role |

系统中所有的用户都默认拥有everyone_role的角色,即:所有用户都默认拥有everyone_role角色上的权限。everyone_role上默认的权限有:读权限:门户组件,操作/数据源操作/新建表,操作/数据源操作/驱动管理,操作/数据操作/导出到数据库,操作/查看报告操作,操作/组件操作,操作/创建数据集操作,操作/制作报告操作/自定义主题,操作/查看报告,操作/填报,操作/桌面端上传,图片,主题;写权限:主题。 everyone_role角色不能在用户、角色、组中添加或删除。编辑everyone_role上的权限时会改变所有用户的权限。 |

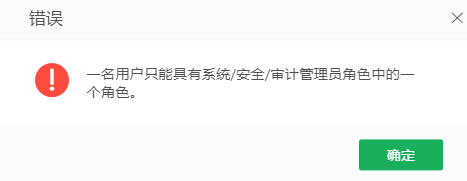

4.权限互斥

任何用户/组不可同时具有auditAdmin_role、securityAdmin_role、systemAdmin_role这三种三员角色超过一种。当给单个用户授予两个三员角色时,提示:

如果用户因为分组继承导致同时具有了两个以上的三员角色,将无法登录系统。